En septiembre del año pasado, a partir de una investigación conjunta dirigida en Argentina por los agentes Paloma Ochoa (Fiscalía en lo Criminal y Correccional Federal N°10) y Horacio Azzolin, titular de la Unidad Fiscal Especializada en Ciberdelincuencia (UFECI), y que incluyó a ministerios públicos fiscales y agencias policiales de otros cinco países de habla hispana, se desbarató una red criminal internacional liderada por un santafesino con antecedentes que, desde una plataforma, vendía y enseñaba métodos de phishing para desbloquear celulares de alta gama robados o extraviados.

La denominada “Operación Kaerb” (su nombre deviene de invertir la palabra en inglés “break” y alude al quiebre que lograban sobre el bloqueo de los teléfonos) fue articulada por cuerpos policiales y fiscalías de España, Argentina, Colombia, Chile, Ecuador y Perú, en operativos realizados en forma coordinada desde el pasado 10 de septiembre, con el apoyo de EUROPOL, AMERIPOL y del Programa de la Unión Europea para fortalecer la lucha contra el Crimen Organizado en América Latina y el Caribe, conocido como PAcCTO 2.0.

En los seis países se realizaron 28 allanamientos en los que se secuestraron 921 efectos -696 son celulares de alta gama- y se detuvo al menos a 17 personas de nacionalidad argentina, búlgara, colombiana, ecuatoriana, española, peruana, venezolana y uruguaya. Además, se incautaron computadoras, discos duros, memorias portátiles, tablets, vehículos, armas de fuego, un dron, efectivo, criptoactivos y pastillas de éxtasis.

En Argentina, los detenidos fueron cinco, en 12 allanamientos. Los hicieron Gendarmería Nacional y Policía Federal en la Ciudad Autónoma de Buenos Aires (5), Santa Fe (3), Córdoba (3) y Jujuy (1).

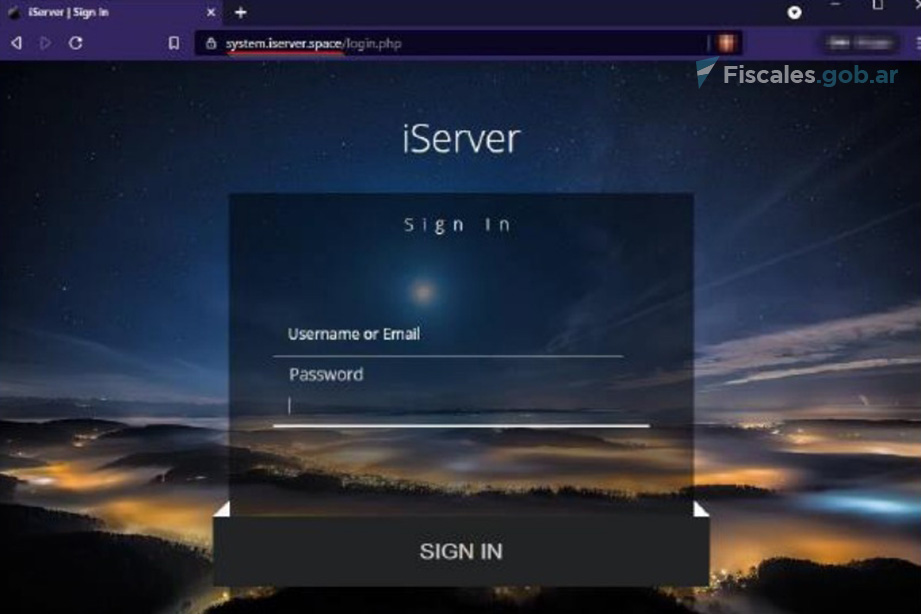

La organización actuó a través de una plataforma digital denominada iServer, que operó en un escenario de “crimen como servicio” (crime as a service); es decir, un modelo de negocio en el que los ciberdelincuentes ofrecen herramientas, servicios y recursos relacionados con actividades ilegales a otros grupos criminales a cambio de dinero.

Según la investigación, estaba dirigida a los denominados “desbloqueadores” que, al pagar una cuota mensual de 120 dólares, desde iServer tenían acceso a detalladas instrucciones, técnicas y métodos de phishing -captación engañosa de datos personales- para obtener las credenciales de acceso al dispositivo robado y a la denominada “vida digital” de la víctima.

En concreto, se creaban mensajes vía SMS que simulaban provenir del fabricante del celular en los que se informaba al receptor que su teléfono se había geolocalizado. Incluían un enlace que direccionaba al usuario a un sitio web, que también aparentaba ser de la empresa -por ejemplo iCloud de Apple en el caso de los iPhone-. Con la esperanza de recuperar el dispositivo, la víctima ingresaba sus claves y así las obtenían los delincuentes para desbloquear los equipos y reinsertarlos en el mercado de reventa.

Dominios

La plataforma iServer fue identificada como un punto central en esta red criminal. Operó bajo diferentes dominios y utilizando métodos de pago anónimos. Tenía más de 2.000 usuarios registrados y generó ingresos estimados en más de 250.000 dólares anuales.

La investigación identificó un total de 483.000 damnificados, entre los que México lidera el ranking, con 80.000. Argentina aparece en el séptimo lugar, con 29.000.

La investigación se inició en junio de 2024, a partir de una denuncia realizada por el titular de la UFECI, en la que expuso que Gendarmería reportó que un oficial de enlace de la Policía Nacional de España ante Europol informó que la maniobra de phishing estaba afectando a usuarios de Europa y Latinoamérica y que todo tenía su origen en la plataforma iServer.

Azzolin explicó que Europol halló la página de Facebook @iserverplatform, desde donde se ofrecían los servicios de la plataforma. Tras un análisis intensivo, se arribó a una casilla de correo electrónico mencionada en un fallo de la Cámara Federal de Casación Penal durante el trámite de una causa en la que terminó condenado, también por ciberdelitos, Iván Cudde (33), domiciliado en la ciudad de Santa Fe, que fue detenido en el marco de esta investigación como el principal imputado.

En un juicio abreviado ante el Tribunal Oral en lo Criminal Federal N°2 de Rosario, Cudde fue condenado en mayo de 2023 a 3 años de prisión condicional y a pagar una multa por la filtración de fotos íntimas de una mujer que, al momento de los hechos, en 2017, era diputada nacional. Se lo declaró partícipe necesario de amenazas coactivas en concurso ideal con acceso ilegítimo a un sistema informático y falsificación y uso de una marca registrada en calidad de autor.

En ese caso, la víctima recibió correos electrónicos que aparentaban ser del equipo de soporte técnico de Google, que le sugerían un cambio en la contraseña con un enlace que redireccionaba a una página que simulaba ser una plataforma de acceso a Gmail pero era el sitio donde le robaron claves.

En la denuncia que originó el nuevo proceso, Azzolin precisó que Cudde ofrecía su plataforma mediante la página de Facebook @iserverplatform como Platform For Unlockers, que enumeraba los servicios que prestaba y consignaba su costo.

El programador santafesino y creador de la plataforma y otros cuatro encausados procesados desde octubre pasado por Sebastian Casanello -dos de ellos domiciliados en Córdoba- irán a juicio acusados de defraudación mediante técnicas de manipulación informática en un total de 4.245 casos.

El debate será ante el Tribunal Oral en lo Criminal Federal (TOCF) N°7.

La acusación estará a cargo de la fiscal general Fabiana León, aunque a pedido de la agente, y dado que se trata de una causa cuya denuncia e investigación inicial estuvo a cargo de la UFECI, el procurador general de la Nación interino, Eduardo Casal, sumó a Azzolin.